Contexte

AudioProthèse+ est un réseau de 50+ centres d'audioprothèse en France, gérant des données sensibles de patients et utilisant des équipements médicaux connectés. Face à l'augmentation des cybermenaces dans le secteur de la santé, l'entreprise souhaite moderniser son infrastructure tout en respectant les réglementations strictes (RGPD, normes médicales).

Le défi consistait à concevoir une infrastructure cloud sécurisée qui garantit la disponibilité des services pour tous les centres, assure la conformité réglementaire, et optimise les coûts d'exploitation via l'automatisation DevOps.

Objectifs

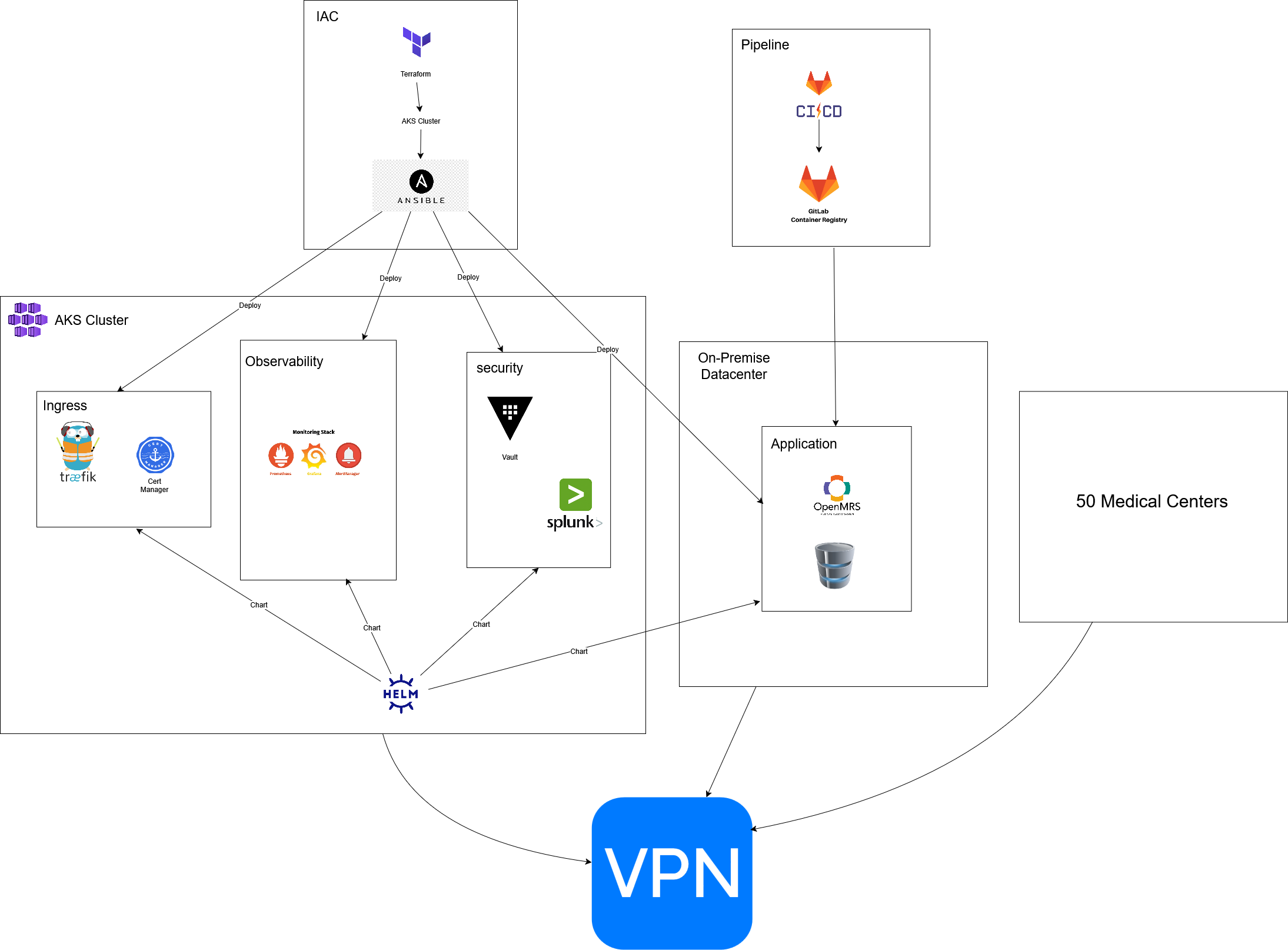

- Infrastructure moderne : Cluster Kubernetes Azure (AKS) avec haute disponibilité

- Sécurité renforcée : Gestion centralisée des secrets via HashiCorp Vault

- Automatisation DevOps : Pipeline CI/CD GitLab avec tests sécurité intégrés

- Observabilité complète : Stack Prometheus/Grafana/Loki pour monitoring proactif

- Conformité RGPD : Chiffrement bout en bout et audit trail centralisé

- GitOps natif : Déploiement continu via ArgoCD

Défis Techniques

- Connectivité AKS ↔ Azure MySQL : Configuration précise des règles firewall et Network Security Groups

- HTTPS multi-services : Certificats Let's Encrypt automatiques pour OpenMRS, Grafana, ArgoCD, Vault

- Intégration secrets : Vault ↔ ArgoCD ↔ Monitoring avec injection automatique

- Temps de démarrage OpenMRS : InitContainers pour pré-validation DB et correction permissions

- Pipeline sécurisée : Tests SAST, Container Scanning, Secret Detection avec blocage automatique